Los sistemas y activos de datos (dominios) altamente confidenciales suelen estar separados de Internet o de sistemas menos críticos. La separación se consigue mediante el aislamiento, conocido como “brecha de aire”. Dicho aislamiento dificulta considerablemente la exfiltración de datos, así como la infección por programas informáticos malignos. Sin embargo, los ciberataques pueden seguir produciéndose de diversos modos. El ataque Stuxnet al programa nuclear iraní ejemplifica esta problemática. No obstante, mantener sistemas aislados actualizados con parches o datos importantes y compartir ciertos datos de estos sistemas con otros, requiere tiempo y trabajo manual (redes de “silla giratoria”, conocidas como “swivel chair” or “sneaker” networks en inglés). En otras palabras, los silos de sistemas y datos -es decir, el aislamiento de estos- contradicen los beneficios y las necesidades de la digitalización, como puede ser el intercambio de datos en tiempo real en entornos operativos y de tecnología de la información que se encuentran geográficamente dispersos.

En consecuencia, en los últimos 10 o 15 años, se han desarrollado soluciones de dominio cruzado (SDC) -Cross Domain Solutions (CDS) en inglés- que permiten la transferencia, el acceso o el intercambio manual o automático de datos entre dominios segmentados de diferente nivel de clasificación. Los datos sólo pueden ser compartidos cuando es necesario y el intercambio es combinado con requisitos de redacción o validación. Las SDC no son cortafuegos -Firewalls en inglés- ni soluciones de cifrado.

Fuera de los círculos militares, de inteligencia, de seguridad nacional y de algunos círculos de la industria de infraestructuras críticas, muchos profesionales de la tecnología de la información no conocen las SDC, que también tienen que adaptarse a los requisitos de nuevos usuarios y a las tendencias tecnológicas.

¿Qué características hacen que las Soluciones de Dominio Cruzado sean únicas?

La mayoría de las soluciones de dominio cruzado están acreditadas por autoridades gubernamentales de seguridad de la información mediante rigurosos tests que se extienden a lo largo de varios años. Es necesario que cumplan numerosos y complejos requisitos, ya que se trata de componentes de alta confianza para entornos de los más sensibles. Esto precisa de recursos de desarrollo de alta seguridad y transparencia en la cadena de suministro de componentes. Además, estas soluciones requieren seguridad en los elementos de la arquitectura de hardware y software, como un sistema operativo reforzado, separación a nivel de hardware, equipos con carcasas a prueba de manipulaciones o registros de alta seguridad. Las funcionalidades de las SDC incluyen el control manual o automático del flujo de información entre dominios, la posibilidad de añadir filtros personalizados (analizadores) para determinados tipos de datos o la capacidad de operar en entornos complejos (por ejemplo, calor, golpes, polvo, humedad). Consecuentemente, muy pocas empresas han desarrollado SDC y estos productos suelen tener precios elevados.

Soluciones de dominio cruzado: ¿qué hay que saber?

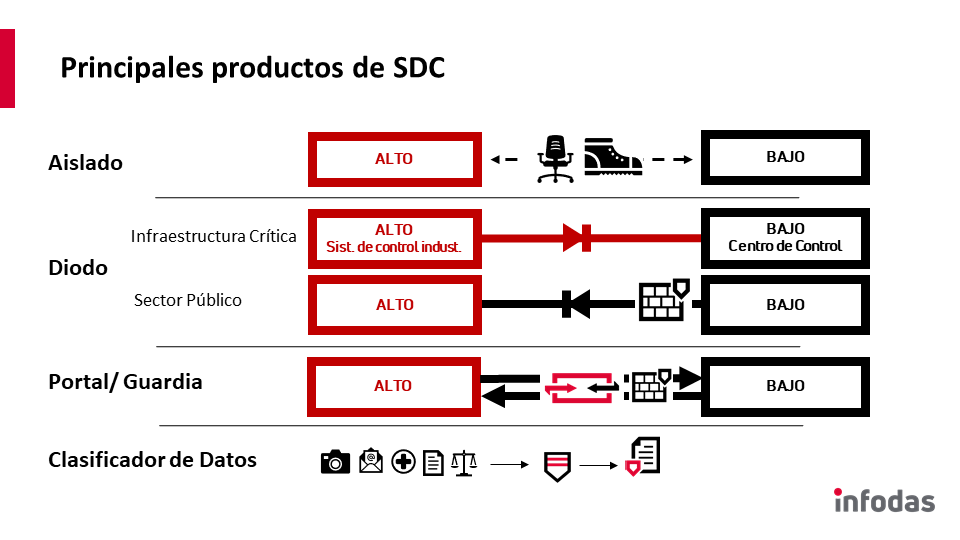

En el mercado de la ciberseguridad, las SDC representan un nicho en los campos de la seguridad de datos, prevención de fuga de datos -conocido bajo el nombre de Data Leakage Prevention (DLP) en inglés- y en la seguridad de redes. Actualmente, las SDC son siempre soluciones basadas en hardware (aparatos de seguridad). Clásicamente, las SDC son dispositivos de límite que se combinan con cortafuegos para proteger dos dominios. El dominio que necesita ser protegido o que contiene datos más sensibles se denomina normalmente ALTO, mientras que el otro dominio de menor sensibilidad se denomina BAJO.

La solución más común son los diodos de datos. Su principio de funcionamiento es similar al de una calle de sentido único, ya que aseguran que el flujo de datos sólo sea posible en una dirección, lo que se logra principalmente mediante el uso de hardware o software. Para lograr esta funcionalidad, la mayoría de los proveedores utilizan un cable de fibra óptica que conduce a la separación galvánica entre los dominios, similar al semiconductor del mismo nombre. En el sector público, los diodos de datos se utilizan para proporcionar datos a una red clasificada. En las infraestructuras críticas, como las centrales eléctricas, refinerías o industrias de manufacturas, los diodos de datos se utilizan para enviar datos desde una red de control industrial para salvaguardar su integridad y disponibilidad, aprovechándolos para el mantenimiento predictivo. Los diodos basados en hardware vienen en diferentes factores de forma, pero muchos de ellos están limitados en cuanto a la velocidad de transmisión o los protocolos que soportan. Algunos pueden incluir filtros de datos predefinidos o protección contra malware, pero normalmente no suele ser el caso. Hay alrededor de 30-40 proveedores en todo el mundo que ofrecen diodos de datos.

High Assurance Data Guards (HAG / HADG) -guardias de datos de alta seguridad-, Information Exchange Gateways (IEG) -gateways/portales de intercambio de información- o Security Gateways -Gateways de Seguridad- son términos comúnmente usados para dispositivos de seguridad que permiten un intercambio bidireccional controlado de datos entre dos dominios. Su principal propósito es proteger cualquier fuga accidental o intencionada de datos clasificados de un dominio ALTO a uno BAJO. Los filtros comprueban todas las transferencias de datos hasta el nivel binario. Algunos Gateways de seguridad se combinan con características de Firewalls, siendo optimizados de esta forma para usos como streaming o correos electrónicos. Hay alrededor de 10 proveedores en todo el mundo que ofrecen estos tipos de SDC.

Finalmente, las SDC se complementan con otras soluciones para clasificar objetos de datos de forma segura. Estas pueden ser dispositivos de seguridad, máquinas virtuales o aplicaciones. Muchas aplicaciones permiten etiquetar o clasificar datos de forma manual o automática. Algunas etiquetas son marcas dentro de documentos, otras conforman pequeños archivos externos. Las clasificaciones pueden seguir normativas de cumplimiento o directrices de clasificación de un gobierno (por ejemplo, Confidencial, Secreto, Altamente Secreto). No obstante, cuando la etiqueta se convierte en elemento crítico para las decisiones de liberación o edición descendente, es necesario protegerla contra la manipulación. En estos casos, las etiquetas vienen unidas de manera criptográfica. Hay alrededor de 5-6 proveedores en todo el mundo que ofrecen clasificación de datos a nivel gubernamental con etiquetas seguras.

Proyectos actuales de modernización militar con potencial para el uso de Soluciones de Dominio Cruzado

Un ejemplo podrían ser las cinco fragatas de tipo F-110 que han sido encargadas por la Armada Española y serán construidas por Navantia para entornos de alta intensidad. Estas fragatas supondrán un importante salto tecnológico en los sistemas de plataforma y combate, además de incluir tecnologías de la Industria 4.0 que mejorarán la gestión de los sistemas. Las F-110 contarán con sonares de última generación (CAPTAS 4 Compact y BlueMaster), así como con el sistema acústico digital BlueScan, los cuales se integrarán mediante el sistema de gestión de combate SCOMBA F110. Esto permitirá realizar misiones de vigilancia marítima, búsqueda y protección en cualquier teatro de operaciones. También la Armada Mexicana se está modernizando al recibir el buque de largo alcance de la Patrulla Oceánica (POLA) clase ARM Reformador (POLA-101), construida por el grupo de astilleros Damen. Este buque tecnológicamente avanzado permitirá a la Armada Mexicana realizar misiones para salvaguardar la soberanía Mexicana o la cooperación en materia de seguridad internacional. Otro caso es un proyecto de los Ministerios de Defensa de Colombia y España para que se realice conjuntamente el desarrollo y la producción de un sistema aéreo no tripulado (UAS) de media altitud y larga resistencia (MALE), diseñado para realizar misiones estratégicas, de inteligencia, vigilancia y reconocimiento. Este programa recibe el nombre de SIRTAP.

Todos estos ejemplos tienen en común el avance de la digitalización, así como el intercambio de datos entre todo tipo de sistemas de diferente nivel de confidencialidad. La transferencia de datos de máquina a máquina o de hombre a hombre a través de un ordenador, desempeña un papel cada vez más importante y será crucial en el futuro. Las soluciones de dominio cruzado logran que estos intercambios de datos entre dominios de diferente nivel de clasificación se puedan producir de forma segura. Básicamente, una SDC se comporta como una estación fronteriza, que solo deja pasar aquellos datos con autorización para ser intercambiados, mientras que los demás quedan bloqueados en su dominio. En consecuencia, las SDC permiten que los respectivos responsables puedan recibir una amplia mezcla de información de múltiples clasificaciones de seguridad. Esto, a su vez, se puede traducir en una toma de decisiones mucho más rápida y eficaz, además de segura.